こちらの記事の不正利用問題は無事解決し、一回限りの対応ということで不正利用分の請求を免除いただくことができました。

こんにちは、ゆたかみわーくです。

実は私、かなり前に自分の練習用(結局何もしていない)にAWSの利用登録をしたんです。

そして時は流れ2022年末である12月31日、AWSからの一通のメールにて、すっかり存在を忘れていたそのAWSが不正利用されていることに気付きました。

いや、なんでこんな年末に・・・

結果から書きますと、私のケースは未だ対応中。

後述しますが、なかなか解決ができず2度、3度と同じ内容についてアプローチを変えてやり取りしました。

もう使わないからアカウントを削除しようと考えていますが、未払い放置による強制削除よりは問題を解決させて不正利用分の請求をなしにした上で自ら削除したいですよね。

後から何か言われても怖いですし。

さて、まずは不正利用に気付くきっかけはAWSからの警告メールになります。

最初の方の文章を掲載します。

もしご自身が同じ内容のメールを受け取ったら、英語だからと放置せずに確認しましょう。

件名:[ACTION REQUIRED] - AWS Account xxxxxxxxxxx(アカウント番号) Compromise – Please Read

AWSからの警告メール

以下本文:--------

Hello,

Your AWS Account may be compromised! Please review this notice and take immediate action to secure and restore your account.

This account compromise poses a security risk to your account (including other account users), could lead to excessive charges from unauthorized activity, and violates the AWS Customer Agreement or other agreement with us governing your use of our service.

AWSからのメールはDeep Lを使って翻訳してしっかり読みましょう。

で、具体的に何が不正利用されているかはケースによりますが、不正利用される大きな原因は間違いなくこれです。

- MFA(多要素認証)の設定をしていないこと

もしご自身がAWSの利用登録をした覚えがあって、MFAの設定をした記憶が無いようであれば、早急にMFAを設定することをおすすめします。

または、利用していないのであれば、こんなメールを受け取る前にAWSを解約しましょう。

・MFAの設定方法

AWS アカウントのルートユーザーの仮想 MFA デバイスを有効にする (コンソール)

不正利用があった場合に実施するべきこと

で、このメールを受け取ったらまず実施するべきはもちろんMFAの設定ですが、それ以外にもメールの案内に従って、次のようなことを実施します。

- 不正利用により作成されたユーザ、ロールの削除

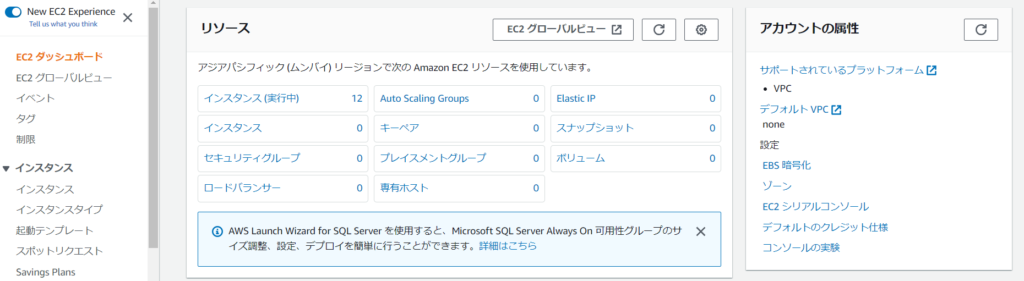

- 不正利用により各リージョンに作成されたEC2のインスタンス等の停止

- サポートメールへの返信

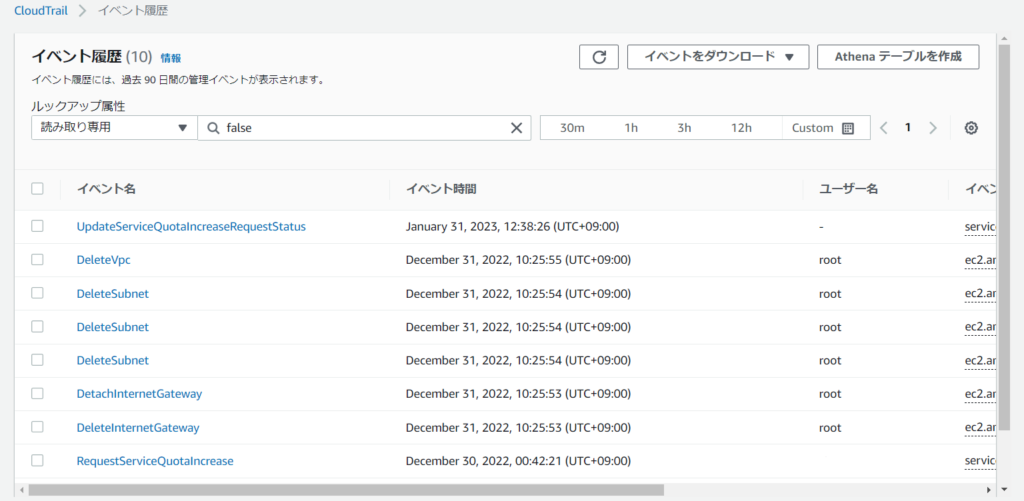

2が具体的にどのような被害にあっているかを確認するには、CloudTrailというログ記録サービスを利用開始して、各リージョンでどういう作業がされたかを確認することをおすすめします。

CloudTrailはただログを取得するだけであれば利用は無料です。

ただし、ログの蓄積には合わせて作製される専用のEC2インスタンスが利用されるようで、ログの量が増えるとそちらは料金がかかるので、CloudTrailを放置し続けることには気をつけましょう。

CloudTrailを含め、基本的な実施するべき内容は前述のとおりメールに記載されています。

今回の被害

今回の私のケースの場合、次のようなことが実施されていました。

- 複数のリージョンでのEC2インスタンスの作成

- 各EC2の起動テンプレートの作成

- 各EC2インスタンスの割当増加リクエスト

- 各EC2インスタンスからEBSの作成?(よくわかってない)

- 各EC2インスタンスの売却設定?(よくわかってない)

- それらに伴うロールやユーザの作成

再度になりますが、具体的にどのリージョンでどのようなことが実施されたかは各リージョンのCloudTrailのログを見ると出てきます。

そしてこういった不正利用にはもちろん不正利用の結果の金額請求が伴います。

私の場合、その金額は日本円にして約18万円になりました。

金額はBillingというサービスで確認することができます。

未承認作成内容の削除

不正利用による金額の取り消し審査を申請するには、先述のとおり不正利用により作成されたインスタンスやユーザ、ロール等をすべて削除しなければなりません。

削除が不足している状態でサポートに返事を返しても、最初と同じ注意文でドキュメントを読んで解決する旨のメールを返されます(親切な担当の場合残り分を教えてくれることもある)。

英語耐性がないと、この工程がより難しく感じてしまうところではないかと思いますが、コツコツやっていくしかありません。

AWSの請求は翌月の3から5日

AWSの前月利用分の請求は翌月の3から5日の間で実施されます。

私のケースの場合、12月末日に不正利用されたので、すぐに不正利用分の請求が来てしまったので精神的ダメージがかなり大きかったです。

不正利用が月初や中旬であれば請求確定する前に問題解決もできるのに。。

ロック状態

たまたま、登録していたクレジットカード情報が古かったため引き落としできなかったことから支払方法できない状態だったので、これはチャンスと、問題解決を待つので不正利用分は支払わないとサポートに告げて不正利用解決のやり取りを続けました。

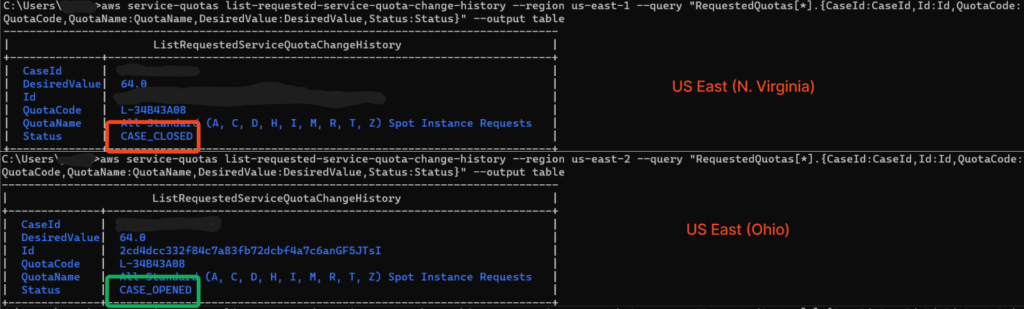

私のケースでは、EC2インスタンスへの割当増加リクエスト(サービスクォータの増加リクエストがそれと思っている)のために作成されたロールを削除する必要がありました。

ところが、複数のリージョンにペンディング状態のリクエストが残っていることから、ロールの削除ができませんでした。

不思議なことに、サイズは増加された状態になっているにも関わらずリクエストが残り続けているのです。

この状態についてスクリーンショットの添付も交えつつ、コンソールでの削除、コマンドラインでの削除などを実行し、幾度となくサポートに問い合わせても「こちらでは問題ないように見えている」の一点張りで、ついにはサポートから電話がかかってくるまでになりました。

インド系の方から、品質のあまり良くない通話で、英語で。。

これにはかなり苦戦しました。

しかしながら、それでも問題を解決することができず、ロック状態は続きました。

3度の電話対応の後、それでも残り続けるリクエストのコマンドラインでのステータス確認結果のメール送付から待つこと数日、実に一月以上のやり取りの結果、ようやくリクエストがクローズされてロールを削除することができました。

サポート電話への対応

- 通話品質が良くないので聞き取りにくい

- 独特の発音でわかりにくい

- そもそも英語の理解力が乏しい

以上のことからサポートとの電話はなかなか大変でした。

まず普通に喋っているのが聞き取れなかったら次の言葉を告げましょう。

Could you speak more slowly?

そして分からなかったら次の言葉を告げましょう。

One more again please.

あと、基本的にAWSのことを会話するのでAWSの提供するサービス名を思い浮かべて音を補完しましょう。

どうしても聞き取れずOne more againを繰り返していたら「フォネティックコード(Phonetic Code)」を利用してこられることもあります。

フォネティックコードは知ってないと余計に混乱するので、よければ見てみてください。

「パイナップルのパ、ダイヤモンドのダ」のように言ってる感じです。

EC2は「エコー・チャーリー・ツー」になります。

私の担当として電話をくださった方はとても忍耐強く、かつ丁寧に対応くださいました。

もし皆さんが電話することとなった際もそういった方が担当となることを祈ります。

ちなみに、電話を終えると疲れとともにものすごい充実感を感じます。

自分、世界に通用している!って感じの。

不正作成情報がすべて削除できたらようやく請求審査

インスタンスやロールなど、不正利用時に作成された情報がすべて削除できたらようやく請求についての審査が実行されます。

この審査には数日が要されます。

私のケースは審査中なので、この結果がどのようになるかはまだわかりません。

無事に満額免除されると嬉しいなというところです。

さいごに

この記事が不正利用被害にあった人、あう可能性のある人に少しでも役に立てば幸いです。

再度になりますが、不正利用が発生するほとんどのケースはMFAの未設定が原因であることが多いです。

もしルートアカウントがMFA未設定であるなら、早速MFAの設定をしましょう。

この記事は以上になります。

最後までご覧いただきありがとうございました。

健康を意識する在宅勤務ブロガー。仕事で鬱になりかけて心身を健やかに保つために運動や睡眠が大切だと悟る。大きい犬が好き。